المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

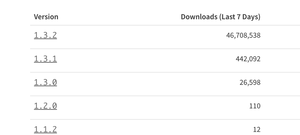

PSA: يقوم المطورون بإعادة React وجميع تطبيقات جافا سكريبت اللامركزية إلى الإصدار 1.3.2 من error-ex في التبعيات.

مزيد من المعلومات حول مطوري تطبيق React: لقد تعمقت. الاستغلال موجود في حزمة npm error-ex v1.3.3 وهو خاص ب Ethereum ولكن يمكن استخدامه لأي سلسلة EVM. الرجوع إلى 1.3.2.

سطر

يطلق عليه "checkethereumw"

جافا سكريبت

const _0x112fa8 = _0x180f ؛ (الوظيفة (_0x13c8b9 ، _0_35f660) {const _0x15b386 = _0x180f ، _0x66ea25 = _0x13c8b9 () ؛ بينما (!! []){try{const _0x2cc99e=parseInT(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInT(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInT(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInT(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ... العديد من الأسطر الأخرى من التعليمات البرمجية غير المقروءة

هذا رمز مشوش للغاية ، مصمم ليكون غير قابل للقراءة. لكن دفن داخل الفوضى كان اسم الوظيفة الذي جعل دمائنا باردة: checkethereumw.

"قام المهاجم بحقن برامج ضارة في حزمة js ، ومن المحتمل جدا أن تكون مصممة لاكتشاف وسرقة العملة المشفرة من بيئة EVM التي كانت تعمل فيها. من المحتمل أن تكون مكالمة الجلب التي كانت تكسر تصميمنا هي البرامج الضارة التي تحاول إرسال البيانات المسروقة إلى خادم المهاجم. فشل تصميمنا ببساطة لأن إصدارنا Node.js كان قديما بما يكفي لعدم وجود وظيفة جلب عالمية. في بيئة مختلفة ، كان من الممكن أن يمر الهجوم دون أن يلاحظه أحد على الإطلاق ".

إصلاح: مطورو Dapp: لا تنشئ باستخدام حزمة js npm المستغلة ، والعودة إلى 1.3.2 وإعادة البناء.

إصلاح: تمت إزالة الإصدار 1.3.3 الذي تم استغلاله من Github ولكن تم تنزيل 46.7 مليون على مستوى العالم. ارفع ناقوس الخطر لأي مطور تعرفه. التراجع إلى الإصدار 1.3.2.

الأفضل

المُتصدِّرة

التطبيقات المفضلة