Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

PSA: Ontwikkelaars, rol je React en alle javascript Dapps terug naar v1.3.2 van error-ex in afhankelijkheden.

Meer info voor React app ontwikkelaars: Ik heb dieper gegraven. De exploit zit in het npm-pakket error-ex v1.3.3 en is specifiek voor Ethereum, maar kan voor elke EVM-keten worden gebruikt. Rol terug naar 1.3.2.

regel

Het roept "checkethereumw" aan.

JavaScript

const _0x112fa8=_0x180f;(function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9();while(!![]){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ...veel meer regels onleesbare code

Dit is zwaar geobfusceerde code, ontworpen om onleesbaar te zijn. Maar begraven binnen de rommel was een functienaam die ons bloed deed bevriezen: checkethereumw.

"De aanvaller had malware in het js-pakket geïnjecteerd, zeer waarschijnlijk ontworpen om cryptocurrency te detecteren en te stelen uit de EVM-omgeving waarin het draaide. De fetch-aanroep die onze build brak, was waarschijnlijk de malware die probeerde gestolen gegevens naar de server van de aanvaller te sturen. Onze build faalde simpelweg omdat onze Node.js-versie oud genoeg was om geen globale fetch-functie te hebben. In een andere omgeving had de aanval volledig onopgemerkt kunnen blijven."

Oplossing: Dapp-ontwikkelaars: Bouw niet met het geëxploiteerde js npm-pakket, rol terug naar 1.3.2 en bouw opnieuw.

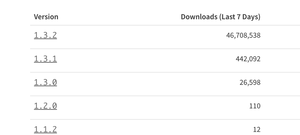

Opgelost: Geëxploiteerde versie 1.3.3 is verwijderd van Github, maar 46,7 miljoen gedownload wereldwijd. Geef een seintje aan elke ontwikkelaar die je kent. Rol terug naar v1.3.2.

Boven

Positie

Favorieten