Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

PSA: Desarrolladores, retrocedan su React y todas las Dapps de javascript a la v1.3.2 de error-ex en las dependencias.

Más información para los desarrolladores de aplicaciones React: investigué más a fondo. La vulnerabilidad está en el paquete npm error-ex v1.3.3 y es específica de Ethereum, pero podría usarse para cualquier cadena EVM. Retrocedan a la 1.3.2.

línea

Llama a "checkethereumw"

JavaScript

const _0x112fa8=_0x180f;(function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9();while(!![]){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ...muchas más líneas de código ilegible

Este es un código fuertemente ofuscado, diseñado para ser ilegible. Pero enterrada dentro del desorden había un nombre de función que nos heló la sangre: checkethereumw.

"El atacante había inyectado malware en el paquete js, muy probablemente diseñado para detectar y robar criptomonedas del entorno EVM en el que se estaba ejecutando. La llamada fetch que estaba rompiendo nuestra construcción era probablemente el malware intentando enviar datos robados al servidor del atacante. Nuestra construcción falló simplemente porque nuestra versión de Node.js era lo suficientemente antigua como para no tener una función fetch global. En un entorno diferente, el ataque podría haber pasado completamente desapercibido."

Solución: desarrolladores de Dapp: no construyan con el paquete npm js explotado, retrocedan a la 1.3.2 y reconstruyan.

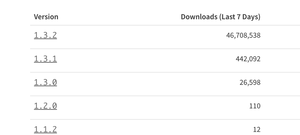

Arreglado: la versión explotada 1.3.3 ha sido eliminada de Github, pero se han descargado 46.7 millones a nivel global. Alerta a cualquier desarrollador que conozcas. Retrocedan a la v1.3.2.

Parte superior

Clasificación

Favoritos