Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

PSA: Vývojáři vrátí váš React a všechny javascriptové Dapps na v1.3.2 error-ex v závislostech.

Další informace pro vývojáře aplikací React: Šel jsem hlouběji. Exploit je v balíčku npm error-ex v1.3.3 a je specifický pro Ethereum, ale lze jej použít pro jakýkoli řetězec EVM. Vraťte se zpět na verzi 1.3.2.

řádek

Nazývá se "checkethereumw"

Jazyk JavaScript

const _0x112fa8=_0x180f; (funkce(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9(); zatímco(!! []){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5)))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ... mnoho dalších řádků nečitelného kódu

Jedná se o silně obfuskovaný kód, který je navržen tak, aby byl nečitelný. Ale v tom nepořádku byl pohřben název funkce, ze kterého nám tuhla krev v žilách: checkethereumw.

"Útočník vložil do balíčku js malware, který byl velmi pravděpodobně navržen tak, aby detekoval a ukradl kryptoměnu z prostředí EVM, ve kterém běžel. Volání fetch, které narušovalo naše sestavení, byl pravděpodobně malware, který se pokoušel odeslat ukradená data na server útočníka. Naše sestavení selhalo jednoduše proto, že naše Node.js verze byla dostatečně stará na to, aby neměla funkci globálního načítání. V jiném prostředí by útok mohl zůstat zcela bez povšimnutí."

Oprava: Vývojáři Dapp: Nesestavujte s využívaným balíčkem js npm, vraťte se zpět na 1.3.2 a znovu sestavte.

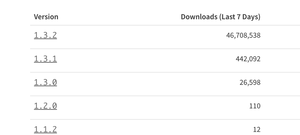

Opraveno: Exploitovaná verze 1.3.3 byla odstraněna z Githubu, ale celosvětově bylo staženo 46,7 milionu. Vyvolejte poplach pro všechny vývojáře, které znáte. Návrat k verzi 1.3.2.

Top

Hodnocení

Oblíbené