Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

PSA: Dezvoltatorii vă readuc React și toate Dapps-urile javascript la v1.3.2 de error-ex în dependențe.

Mai multe informații pentru dezvoltatorii aplicației React: Am săpat mai adânc. Exploit-ul este în pachetul npm error-ex v1.3.3 și este specific Ethereum, dar ar putea fi folosit pentru orice lanț EVM. Reveniți la 1.3.2.

linie

Se numește "checkethereumw"

JavaScript

const _0x112fa8=_0x180f; (function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9(); în timp ce (!! []){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ... multe alte linii de cod ilizibil

Acesta este un cod puternic ascuns, conceput pentru a fi ilizibil. Dar îngropat în mizerie era un nume de funcție care ne-a înghețat sângele: checkethereumw.

"Atacatorul a injectat malware în pachetul js, foarte probabil conceput pentru a detecta și fura criptomonede din mediul EVM în care rula. Apelul de preluare care ne-a rupt construcția a fost probabil malware-ul care a încercat să trimită date furate către serverul atacatorului. Construcția noastră a eșuat pur și simplu pentru că versiunea noastră Node.js era suficient de veche pentru a nu avea o funcție de preluare globală. Într-un mediu diferit, atacul ar fi putut trece complet neobservat".

Remediere: dezvoltatori Dapp: Nu construiți cu pachetul js npm exploatat reveniți la 1.3.2 și reconstruiți.

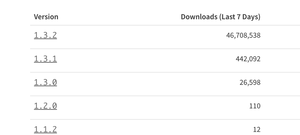

Remediat: Versiunea exploatată 1.3.3 a fost eliminată de pe Github, dar 46,7 milioane de persoane au fost descărcate la nivel global. Declanșați alarma pentru orice dezvoltator pe care îl cunoașteți. Reveniți la v1.3.2.

Limită superioară

Clasament

Favorite