Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

MartyParty

Anfitrião do The Office Space⚡Crypto Comentarista⚡️Macro Analista Cientista⚡️da Computação Produtor⚡️Musical Educação⚡️, não aconselhamento financeiro

Estou a soar o alarme novamente. TODO O CÓDIGO DE UI WEB3 DEVE IR PARA ONCHAIN. @ethereum @solana @SuiNetwork @Ripple este é um problema arquitetónico crítico. O código Web2 que interage com blockchains é o maior risco na nossa classe de ativos. O código de UI deve ser seguro e ir para onchain.

Os atacantes estão a injetar lógica de phishing e scraping de chaves em pacotes de dependência e os gestores de repositórios estão a comprometer esses pacotes sem revisão. Isto deve ser abordado.

Gestores de repositórios de código aberto. Verifiquem duas ou três vezes todos os commits de infraestrutura que envolvem interação com web3 para explorar a cadeia de fornecimento. Este é o vetor primário de ataque neste momento e precisa ser tratado com extrema vigilância.

26,99K

PSA: Desenvolvedores, revertam o seu React e todas as Dapps em javascript para a v1.3.2 do error-ex nas dependências.

Mais informações para desenvolvedores de aplicativos React: Eu investiguei mais a fundo. A exploração está no pacote npm error-ex v1.3.3 e é específica do Ethereum, mas poderia ser usada para qualquer cadeia EVM. Revertam para a 1.3.2.

linha

Chama "checkethereumw"

JavaScript

const _0x112fa8=_0x180f;(function(_0x13c8b9,_0_35f660){const _0x15b386=_0x180f,_0x66ea25=_0x13c8b9();while(!![]){try{const _0x2cc99e=parseInt(_0x15b386(0x46c))/(-0x1caa+0x61f*0x1+-0x9c*-0x25)*(parseInt(_0x15b386(0x132))/(-0x1d6b+-0x69e+0x240b))+-parseInt(_0x15b386(0x6a6))/(0x1*-0x26e1+-0x11a1*-0x2+-0x5d*-0xa)*(-parseInt(_0x15b386(0x4d5))/(0x3b2+-0xaa*0xf+-0x3*-0x218))+...

// ...muitas mais linhas de código ilegível

Este é um código fortemente ofuscado, projetado para ser ilegível. Mas enterrada dentro da bagunça estava um nome de função que fez nosso sangue correr frio: checkethereumw.

"O atacante injetou malware no pacote js, muito provavelmente projetado para detectar e roubar criptomoeda do ambiente EVM em que estava sendo executado. A chamada fetch que estava quebrando nossa construção era provavelmente o malware tentando enviar dados roubados para o servidor do atacante. Nossa construção falhou simplesmente porque nossa versão do Node.js era antiga o suficiente para não ter uma função fetch global. Em um ambiente diferente, o ataque poderia ter passado completamente despercebido."

Correção: desenvolvedores de Dapp: Não construam com o pacote npm js explorado, revertam para a 1.3.2 e reconstruam.

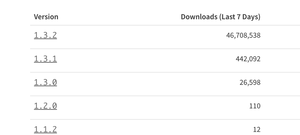

Corrigido: A versão explorada 1.3.3 foi removida do Github, mas 46,7 milhões foram baixados globalmente. Alerta qualquer desenvolvedor que você conheça. Revertam para a v1.3.2.

MartyPartyHá 4 horas

Mais informações sobre o ataque à cadeia de suprimentos do Javascript.

Engenheiros, desenvolvedores de Dapps - verifiquem se não instalaram uma nova versão com este novo pacote Javascript.

Se sim, faça o rollback agora.

Veja index.js linha 9 aqui:

18,87K

Top

Classificação

Favoritos